N.º 1: Tufões na América do Norte

Salt Typhoon: Como atua a operação de espionagem pendurada há anos nas telecomunicações dos Estados Unidos (bem como na de outros países) e como o tema vem atormentando a transmissão de poder no país.

A primeira segunda-feira do ano foi marcada pela certificação, pelo congresso dos Estados Unidos, da eleição de Donald Trump (último ato formal antes da posse, que acontece no dia 20), além da declaração de Justin Trudeau de que renunciará ao cargo de primeiro-ministro do Canadá. No entanto, pela manhã, ainda ecoava uma reportagem publicada pelo Wall Street Journal no domingo com novos nomes de empresas afetadas pelos ataques do APT (Advanced Persistent Threat) chinês Salt Typhoon. Não confundir com o Silk Typhoon que recentemente atacou o Departamento do Tesouro dos EUA.

Quando o caso Salt Typhoon ganhou escala, em outubro do ano passado, por meio do New York Times e do Washington Post, a temática destes ataques estava exageradamente contaminada pela campanha eleitoral, dedicando muita tinta na história para enfatizar que um suposto monitoramento das conversas de Trump teria sido algo central no ataque.

À época, foram divulgados os nomes das empresas AT&T, Verizon e Lumen Technologies dentre os alvos da campanha que teria afetado, pelo menos, outras sete companhias de telecom. Agora, para além das três empresas citadas, o WSJ afirma que os ataques também afetaram a Charter Communications, a Consolidated Communications, a Windstream e a T-Mobile. Além disso, o jornal apurou que esta sequência de ataques teria iniciado em 2019.

Passada a eleição, a matéria do WSJ demonstra algo mais condizente com o comportamento típico de APTs, cujo objetivo é o de estabelecer presença em lugares estratégicos, nos quais seja possível usar tal acesso com múltiplos objetivos, não somente interferir em uma campanha eleitoral.

É evidente que, com o acesso privilegiado a empresas de telecom é possível espionar candidatos a uma eleição (e eles podem ter feito isso), mas vale a pena ter em mente que esse acesso cria oportunidades para diversas outras coisas, tais como se aproveitar dos links gerenciados por essas empresas, os quais geralmente formam uma grande teia entre várias organizações. Assim, é possível pôr o pé em empresas tão estratégicas quanto as de telecom, como companhias de energia, de transporte e bancos, dentre outras. Ataques como o que foi descoberto em 2020 contra a SolarWinds são um exemplo do quão intrincadas, capilarizadas e úteis a múltiplos propósitos estas campanhas de ataque podem ser.

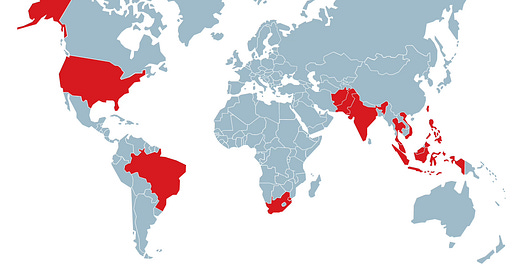

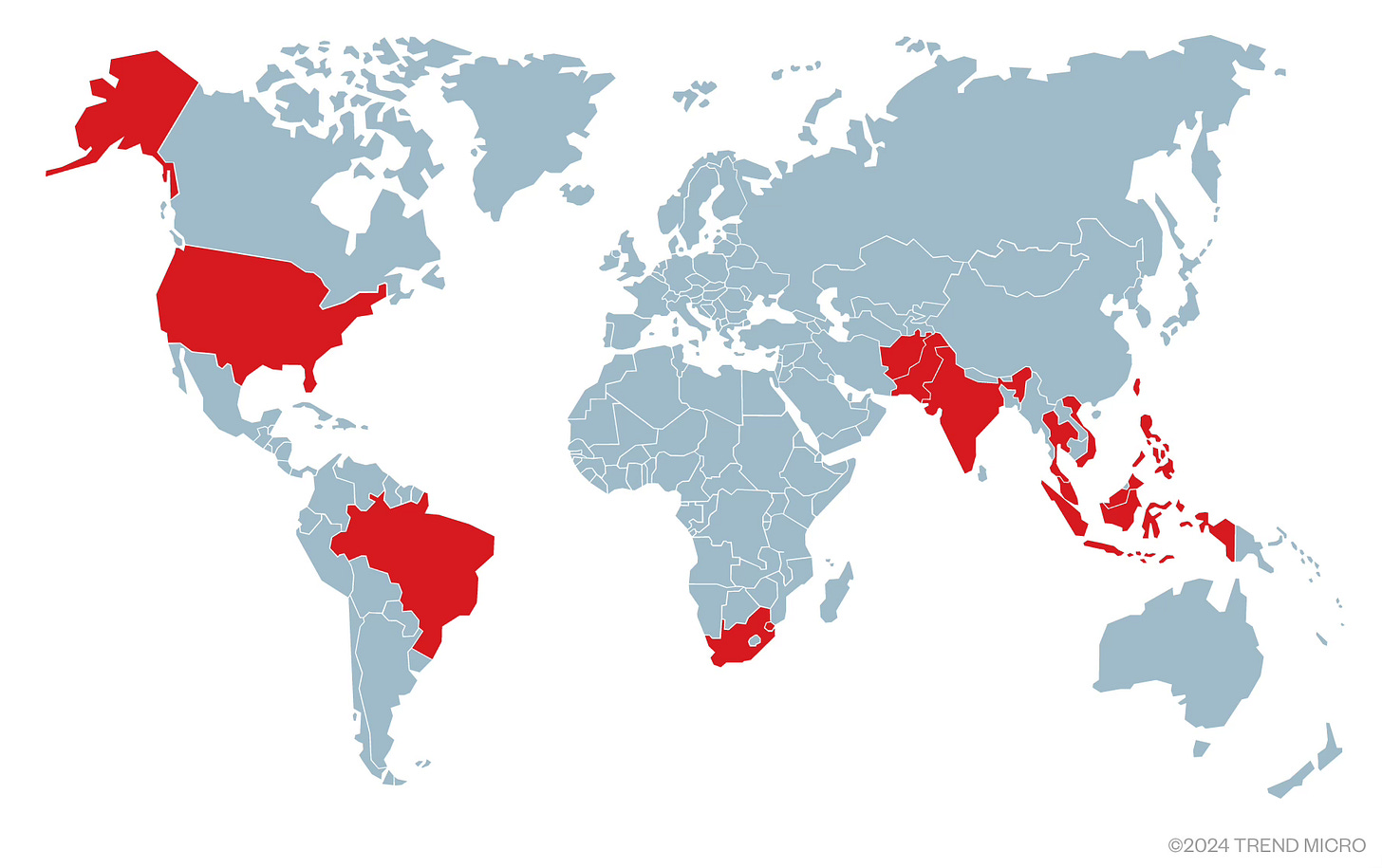

Várias descrições do comportamento do Salt Typhoon foram feitas nos últimos anos. Dente as mais recentes, recomendo a da Trend Micro. A Trend, chama o Salt Typhoon de Earth Estries e vocês podem vê-lo sendo documentado também como GhostEmperor. Qualquer dia desses eu explico como navegar por essa confusão de nomes de grupos do cibercrime e sobre o “de/para” que, nós de cibersegurança, sempre temos que fazer ao estudar isso, mas para efeito desse artigo, vale a pena dizer que o Salt Typhoon é uma dentre as operações da inteligência chinesa a qual vem, pelo menos desde 2019, mantendo acessos ativos em empresas de tecnologia e agências governamentais pelo mundo.

A pesquisa da Trend documenta alvos do Salt Typhoon em diversos países, inclusive aqui no Brasil. O acesso inicial ao ambiente das vítimas ocorre por meio da exploração de vulnerabilidades conhecidas em produtos como o Ivanti Connect Secure, o Fortinet FortiClient EMS, o Sophos Firewall e o Microsoft Exchange. Quando tomam o controle de uma, dentre estas tecnologias vulneráveis, eles abusam de programas presentes nos sistemas operacionais dessas máquinas pra facilitar a movimentação entre outros computadores da rede e, ao final, são instaladas as ameaças SnappyBee, GhostSpider e Masol, todas com funcionalidades que tornam possível executar comandos enviados pelo operador do outro lado do mundo e roubar dados por meio de uma complexa infraestrutura de servidores de comando e controle gerenciada por diferentes equipes que integram a rede de espionagem chinesa.

Questionados pela imprensa, representantes do governo chinês afirmam que as acusações de espionagem são pura invenção, um caminho argumentativo que vem sendo adotado por diversos países, dada a dificuldade frequente em se achar um “batom na cueca” em ataques cibernéticos, sobretudo na atividade de APTs.

Analistas políticos têm considerado a situação como um componente relevante de uma crise que, com a chegada de Trump, tem o potencial de levar as relações entre Estados Unidos e China ao colapso. Continuo acompanhando.

Zucka’s fall back

Dentre os assuntos mais reverberados pela imprensa na semana, está a declaração de Mark Zuckerberg de que a empresa vai “retornar às raízes” e acabar com o fact checking em suas redes.

Quem fez uma boa análise disso foi o The Big Picture com o Jay Kuo, no entanto, vale a pena dizer que o Mark Zuckerberg é um animal corporativo e ele fez o que animais corporativos fazem: dançar o ritmo que a banda está tocando. Felizmente (para ele) o ritmo que está tocando não é ruim para a Meta, pois a moderação de conteúdo é uma coisa caríssima e cujo retorno dificilmente é positivo, dada a disposição das pessoas em acreditar em “sua própria verdade”. A mentira é barata e se espalha como os incêndios na California. Já a verdade, depende de investimento de atenção e humildade: ativos um tanto escassos nos dias de hoje.

Agora… Reclamar da Meta se dopando com a timeline infinita do Instagram é o mesmo que criticar a Philip Morris fumando cigarros. Não nos esqueçamos que a Meta é fruto de um site que tinha o objetivo de ranquear a “atratividade” das mulheres de Harvard e que explorar a vaidade alheia é parte de seu core business.

As vezes a gente entra num fumódromo para conversar com amigos que têm esse hábito (ou vício), fica lá um pouquinho, faz o networking e depois toca a vida. Com as redes sociais, sobretudo as que lucram com o vicio em dopamina, precisa acontecer o mesmo.

Espero que a Meta não descontinue as pesquisas de conteúdo inautêntico em suas redes. Pois há ali muito o que estudar sobre campanhas de desinformação.

No horizonte

A Ivanti corrigiu duas falhas críticas nos produtos Connect Secure, Policy Secure e ZTA Gateways. Elas foram catalogadas como CVE-2025-0282 e CVE-2025-0283 e permitem escalar privilégios nos dispositivos. Segundo a Mandiant, foram identificadas múltiplas intrusões contra empresas por meio da exploração dessas falhas.

Uma vulnerabilidade zero click (que não depende de interação do usuário no ataque) foi descoberta em dispositivos Samsung com Android 12, 13 e 14. Ela permite a execução remota de código no aparelho da vítima e foi descoberta por pesquisadores do Google Project Zero.

A Recorded Future documentou ataques recentes de outro APT chinês, o RedDelta, contra alvos em vários países, inclusive no Brasil. Os pesquisadores enfatizam uma mudança de modus operandi que se baseia no uso de arquivos no formato MSC ao invés de LNKs e que esses MSCs são ativados abusando do binário do Windows mmc.exe. Se você notar o tráfego de arquivos .MSC no seu ambiente, seguido do uso do mmc.exe, vá investigar, pois pode ser um ataque.

Link aleatório

Assuntos fora da pauta de hoje, os quais (acho) que vocês vão gostar.

Já vi esse filme. Sobre a startup que quer recriar criaturas que se parecem com animais extintos. O primeiro da fila é o mamute.

Guerra fria fria. Sobre os movimentos que EUA, Rússia e China estão fazendo para controlar o Ártico.

Só faltou desenhar. A Kaspersky deu uma bela explicação sobre como os ataques contra os robôs aspiradores da Ecovacs aconteceram.

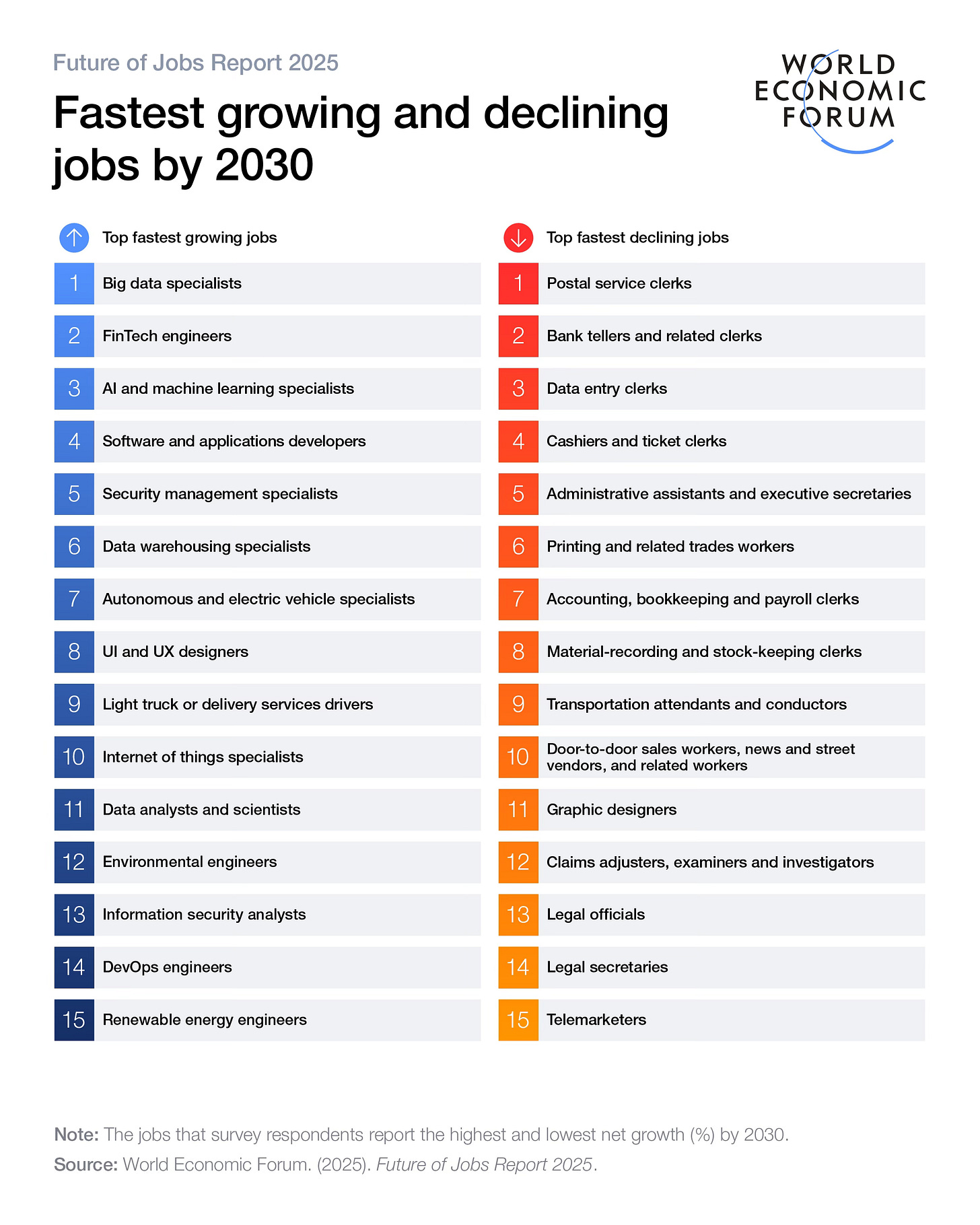

No more clerks. O Fórum Econômico Mundial soltou um relatório sobre o futuro do trabalho para os próximos 5 anos. O TL;DR tá na imagem.

Das 15 profissões apontadas como as mais desejadas nos próximos anos, apenas duas não são relacionadas a tecnologia "motoristas de caminhões leves ou de serviços de entrega" e "engenheiros ambientais". Wow....

Poxa um trabalho muito bom combinando seginfo com política e impactos internacionais! Melhor só se tiver um crossover entre Cyber Morning Call e Xadrez Verbal rsrsrsrs.